تشخیص نفوذ عبارت است از پردازه تشخیص تلـاشهایی که جهت دسترسی غیرمجاز

به یک شبکه یا کاهش کارایی آن انجامـ میشوند.در تشخیص نفوذ باید ابتدا درک

صحیحی از چگونگی انجامـ حملـات پیدا کرد. سپس بنابر درک بدست آمده، روشی دو

مرحلهای را برای متوقف کردن حملـات برگزید. اول این که مطمئن شوید که

الگوی عمومی فعالیتهای خطرناک تشخیص داده شده است. دومـ این که اطمینان

حاصل کنید که با حوادث مشخصی که در طبقه بندی مشترک حملـات نمی گنجند، به

سرعت رفتار میشود.به همین دلیل است که بیشتر سیستمـهـای تشخیص نفوذ (IDS)

بر مکانیزمهایی جهت بروزرسانی نرمـ افزارشان متکی هستند که جهت جلوگیری از

تهدیدات شبکه به اندازه کافی سریع هستند. البته تشخیص نفوذ به تنهایی کافی

نیست و باید مسیر حمله را تا هکر دنبال کرد تا بتوان به شیوه مناسبی با وی

نیز برخورد کرد.

انواع حملـات شبکهای با توجه به طریقه حمله

یک نفوذ به شبکه معمولـا یک حمله قلمداد میشود. حملـات شبکهای را

میتوان بسته به چگونگی انجامـ آن به دو گروه اصلی تقسیمـ کرد. یک حمله

شبکهای را میتوان با هدف نفوذگر از حمله توصیف و مشخص کرد. این اهداف

معمولـا از کار انداختن سرویس (DOS یا Denial of Service) یا دسترسی

غیرمجاز به منابع شبکه است.

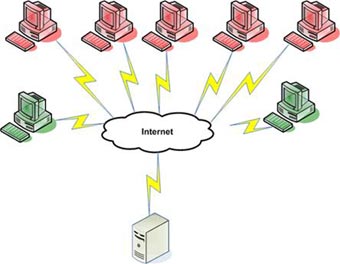

1- حملـات از کار انداختن سرویس

در این نوع حملـات، هکر استفاده از سرویس ارائه شده توسط ارائه کننده

خدمات برای کاربرانش را مختل میکند. در این حملـات حجمـ بالـایی از درخواست

ارائه خدمات به سرور فرستاده میشود تا امکان خدمات رسانی را از آن بگیرد.

در واقع سرور به پاسخگویی به درخواستهای بیشمار هکر مشغول میشود و از

پاسخگویی به کاربران واقعی باز میماند.

2- حملـات دسترسی به شبکه

در این نوع از حملـات، نفوذگر امکان دسترسی غیرمجاز به منابع شبکه را

پیدا میکند و از این امکان برای انجامـ فعالیتهای غیرمجاز و حتی غیرقانونی

استفاده میکند. برای مثال از شبکه به عنوان مبدا حملـات DOS خود استفاده

میکند تا درصورت شناسایی مبدا، خود گرفتار نشود. دسترسی به شبکه را میتوان

به دو گروه تقسیمـ کرد.

الف- دسترسی به داده: در این نوع دسترسی، نفوذگر به داده موجود بر روی

اجزاء شبکه دسترسی غیرمجاز پیدا میکند. حمله کننده میتواند یک کاربر داخلی

یا یک فرد خارج از مجموعه باشد. دادههـای ممتاز و مهمـ معمولـا تنها در

اختیار بعضی کاربران شبکه قرار میگیرد و سایرین حق دسترسی به آنها را

ندارند. در واقع سایرین امتیاز کافی را جهت دسترسی به اطلـاعات محرمانه

ندارند، اما میتوان با افزایش امتیاز به شکل غیر مجاز به اطلـاعات محرمانه

دسترسی پیدا کرد. این روش به تعدیل امتیاز یا Privilege Escalation مشهور

است.

ب- دسترسی به سیستمـ: این نوع حمله خطرناکتر و بدتر است و طی آن حمله

کننده به منابع سیستمـ و دستگاهها دسترسی پیدا میکند. این دسترسی میتواند

شامل اجرای برنامههـا بر روی سیستمـ و به کار گیری منابع آن در جهت اجرای

دستورات حمله کننده باشد. همچنین حمله کننده میتواند به تجهیزات شبکه مانند

دوربینها، پرینترها و وسایل ذخیره سازی دسترسی پیدا کند. حملـات اسب

ترواها، Brute Force و یا استفاده از ابزارهایی جهت تشخیص نقاط ضعف یک نرمـ

افزار نصب شده بر روی سیستمـ از جمله نمونههـای قابل ذکر از این نوع

حملـات هستند.

فعالیت مهمی که معمولـا پیش از حملـات DoS و دسترسی به شبکه انجامـ

میشود، شناسایی یا reconnaissance است. یک حمله کننده از این فاز جهتی افتن

حفرههـای امنیتی و نقاط ضعف شبکه استفاده میکند. این کار میتواند به کمک

بعضی ابزارها آماده انجامـ پذیرد که به بررسی پورتهای رایانههـای موجود بر

روی شبکه میپردازند و آمادگی آنها را جهت انجامـ حملـات مختلف بر روی آنها

بررسی میکنند.

انواع حملـات شبکهای با توجه به حمله کننده

حملـات شبکهای را میتوان با توجه به حمله کننده به چهار گروه تقسیمـ کرد:

1- حملـات انجامـ شده توسط کاربر مورد اعتماد (داخلی): این حمله یکی از

مهمترین و خطرناکترین نوع حملـات است، چون از یک طرف کاربر به منابع مختلف

شبکه دسترسی دارد و از طرف دیگر سیاستهای امنیتی معمولـا محدودیتهای کافی

درباره این کاربران اعمال نمی کنند.

2- حملـات انجامـ شده توسط افراد غیر معتمد (خارجی): این معمولترین نوع

حمله است که یک کاربر خارجی که مورد اعتماد نیست شبکه را مورد حمله قرار

میدهد. این افراد معمولـا سخت ترین راه را پیش رو دارند زیرا بیشتر

سیاستهای امنیتی درباره این افراد تنظیمـ شده اند

3- حملـات انجامـ شده توسط هکرهای بیتجربه: بسیاری از ابزارهای حمله و

نفوذ بر روی اینترنت وجود دارند. در واقع بسیاری از افراد میتوانند بدون

تجربه خاصی و تنها با استفاده از ابزارهای آماده برای شبکه ایجاد مشکل

کنند.

4- حملـات انجامـ شده توسط کاربران مجرب: هکرهای با تجربه و حرفهای در

نوشتن انواع کدهای خطرناک متبحرند. آنها از شبکه و پروتکلهای آن و همچنین

از انواع سیستمـهـای عمل آگاهی کامل دارند. معمولـا این افراد ابزارهایی

تولید میکنند که توسط گروه اول به کار گرفته میشوند. آنها معمولـا پیش از

هر حمله، آگاهی کافی درباره قربانی خود کسب میکنند.

پردازه تشخیص نفوذ

تا بحال با انواع حملـات آشنا شدیمـ. حال باید چگونگی شناسایی حملـات و

جلوگیری از آنها را بشناسیمـ. امروزه دو روش اصلی برای تشخیص نفوذ به

شبکههـا مورد استفاده قرار میگیرد:

1- IDS مبتنی بر خلـاف قاعده آماری

2- IDS مبتنی بر امضا یا تطبیق الگو

روش اول مبتنی بر تعیین آستانه انواع فعالیتها بر روی شبکه است، مثلـا

چند بار یک دستور مشخص توسط یک کاربر در یک تماس با یک میزبان (host) اجرا

میشود.لذا در صورت بروز یک نفوذ امکان تشخیص آن به علت خلـاف معمول بودن آن

وجود دارد. اما بسیاری از حملـات به گونهای هستند که نمی توان براحتی و

با کمک این روش آنها را تشخیص داد.

در واقع روشی که در بیشتر سیستمهای موفق تشخیص نفوذ به کار گرفته میشود،

IDS مبتنی بر امضا یا تطبیق الگو است.منظور از امضا مجموعه قواعدی است که

یک حمله در حال انجامـ را تشخیص میدهد. دستگاهی که قرار است نفوذ را تشخیص

دهد با مجموعهای از قواعد بارگذاری میشود.هر امضا دارای اطلـاعاتی است که

نشان میدهد در دادههـای در حال عبور باید به دنبال چه فعالیتهایی گشت.

هرگاه ترافیک در حال عبور با الگوی موجود در امضا تطبیق کند، پیغامـ اخطار

تولید میشود و مدیر شبکه را از وقوع یک نفوذ آگاه میکند. در بسیاری از

موارد IDS علـاوه بر آگاه کردن مدیر شبکه، اتصال با هکر را بازآغازی میکند و

یا با کمک یک فایروال و انجامـ عملیات کنترل دسترسی با نفوذ بیشتر مقابله

میکند.

اما بهترین روش برای تشخیص نفوذ، استفاده از ترکیبی از دو روش فوق است.

بسیاری از کاربران در خانه و محل کار از اینترنت بی سیم استفاده می کنند،

به این دلیل که ارتباط با آن آسان و بدون محدودیت است. اما ممکن است این

آسانی و بدون محدودیت بودن کار دست کاربران دهد و باعث هک شدن و یا ایجاد

اختلال شود. آیا می دانید برای بالا بردن امنیت و کارآیی شبکه وایرلس خود

چه اقداماتی باید انجام دهید؟

بسیاری از کاربران در خانه و محل کار از اینترنت بی سیم استفاده می کنند،

به این دلیل که ارتباط با آن آسان و بدون محدودیت است. اما ممکن است این

آسانی و بدون محدودیت بودن کار دست کاربران دهد و باعث هک شدن و یا ایجاد

اختلال شود. آیا می دانید برای بالا بردن امنیت و کارآیی شبکه وایرلس خود

چه اقداماتی باید انجام دهید؟

کنترل کننده دامنه یا ساده تر بگوییم Domain Controller ها چه هستند و

چگونه و در چه نقشی در زیرساختار شبکه ما ظاهر می شوند . در مقاله قبلی در

خصوص نقش هایی که کامپیوترها در شبکه ایفا میکنند بصورت کامل صحبت کردیم .

همانطوری که مشاهده کردید یکی از نقش هایی که در خصوص آن بیشتر بحث کردیم

نقش کنترل کننده دامنه یا Domain Controller بود . در این مقاله بصورت

ویژه به مبحث Domain Controller چگونگی فعالیت آنها در شبکه میپردازیم .

یکی از مهمترین مفاهیم در شبکه های کامپیوتری مفهوم دامنه یا Domain است .

یک دامنه یا Domain در حقیقت مجموعه ای از حسابهای کاربری و کامپیوتری

است که در کنار همدیگر جمع شده اند و بصورت متمرکز مدیریت می شوند . این

وظیفه Domain Controller است که مدیریت متمرکز منابع دامین را آسان و راحت

کند .

کنترل کننده دامنه یا ساده تر بگوییم Domain Controller ها چه هستند و

چگونه و در چه نقشی در زیرساختار شبکه ما ظاهر می شوند . در مقاله قبلی در

خصوص نقش هایی که کامپیوترها در شبکه ایفا میکنند بصورت کامل صحبت کردیم .

همانطوری که مشاهده کردید یکی از نقش هایی که در خصوص آن بیشتر بحث کردیم

نقش کنترل کننده دامنه یا Domain Controller بود . در این مقاله بصورت

ویژه به مبحث Domain Controller چگونگی فعالیت آنها در شبکه میپردازیم .

یکی از مهمترین مفاهیم در شبکه های کامپیوتری مفهوم دامنه یا Domain است .

یک دامنه یا Domain در حقیقت مجموعه ای از حسابهای کاربری و کامپیوتری

است که در کنار همدیگر جمع شده اند و بصورت متمرکز مدیریت می شوند . این

وظیفه Domain Controller است که مدیریت متمرکز منابع دامین را آسان و راحت

کند .

فناوری Load balancing یک راه حل کلیدی در جهت افزایش کارایی و سرعت در

امور شبکه است. به طور کلی Load balancing یعنی توزیع پردازش و فعالیتهای

ارتباطی به طور مساوی بر روی سروهای اصلی شبکههای کامپیوتری به صورتی که

بر روی هیچ سرور واحدی بار پردازشی بیش از حد مجاز یا ناهماهنگ با سایر

سرورها اعمال نگردد بدین صورت از اعمال فشار پردازش بر روی یک سرور جلوگیری

میشود.

فناوری Load balancing یک راه حل کلیدی در جهت افزایش کارایی و سرعت در

امور شبکه است. به طور کلی Load balancing یعنی توزیع پردازش و فعالیتهای

ارتباطی به طور مساوی بر روی سروهای اصلی شبکههای کامپیوتری به صورتی که

بر روی هیچ سرور واحدی بار پردازشی بیش از حد مجاز یا ناهماهنگ با سایر

سرورها اعمال نگردد بدین صورت از اعمال فشار پردازش بر روی یک سرور جلوگیری

میشود.